Informática & Derecho WikiBlog

Los 10 motores de búsqueda más utilizados por los profesionales de la ciberseguridad e incluso por algunos grupos de hacking

Los motores de búsqueda son de las herramientas informáticas más utilizadas en todo el mundo, ya que cualquier usuario puede acceder a Internet sin importar su nivel de conocimientos en computación. Aunque las herramientas como Chrome, Edge o Firefox son las más conocidas, otros navegadores web ofrecen otra clase de funciones y protecciones.

En esta ocasión, los expertos en concientización de ciberseguridad del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán los 10 motores de búsqueda más utilizados por los profesionales de la ciberseguridad e incluso por algunos grupos de hacking.

Como de costumbre, le recordamos que este artículo fue redactado con fines exclusivamente informativos y no debe ser tomado como un llamado a la acción, así que IICS no es responsable del mal uso de la información aquí contenida. Con esto en mente, comencemos a ver los navegadores web.

Shodan

Los expertos en concientización de ciberseguridad consideran a Shodan como uno de los mejores motores de búsqueda en la actualidad. Esta herramienta permite obtener información sobre cualquier dispositivo conectado a Internet, incluyendo cámaras web, alarmas, servidores, enrutadores, semáforos y muchos otros dispositivos.

Shodan puede recolectar información como direcciones IP, encabezados de servidor HTTP, ubicación y tipo de dispositivo, que se pueden usar para encontrar fallas de seguridad y corregirlas, o incluso explotarlas.

Censys

Censys es una herramienta similar a Shodan en términos generales, pues también permite monitorear los dispositivos conectados a Internet, recopilar su información y proporcionar informes detallados a los usuarios.

Acorde a los especialistas en concientización de ciberseguridad, Censys también se puede utilizar para ver información en tiempo real sobre los diversos ataques a los que están expuestos los sistemas informáticos, siendo capaz de detectar servicios vulnerables a fallas conocidas.

Greynoise

Greynoise es un tanto diferente a las herramientas enlistadas anteriormente, ya que permite identificar servidores y usuarios que escanean redes para la búsqueda de vulnerabilidades empleando herramientas como Shodan. Empleando esta herramienta, es posible obtener información sobre sitios web maliciosos, tipos de ataques y brechas de seguridad con solo ingresar una dirección IP o palabras relacionadas.

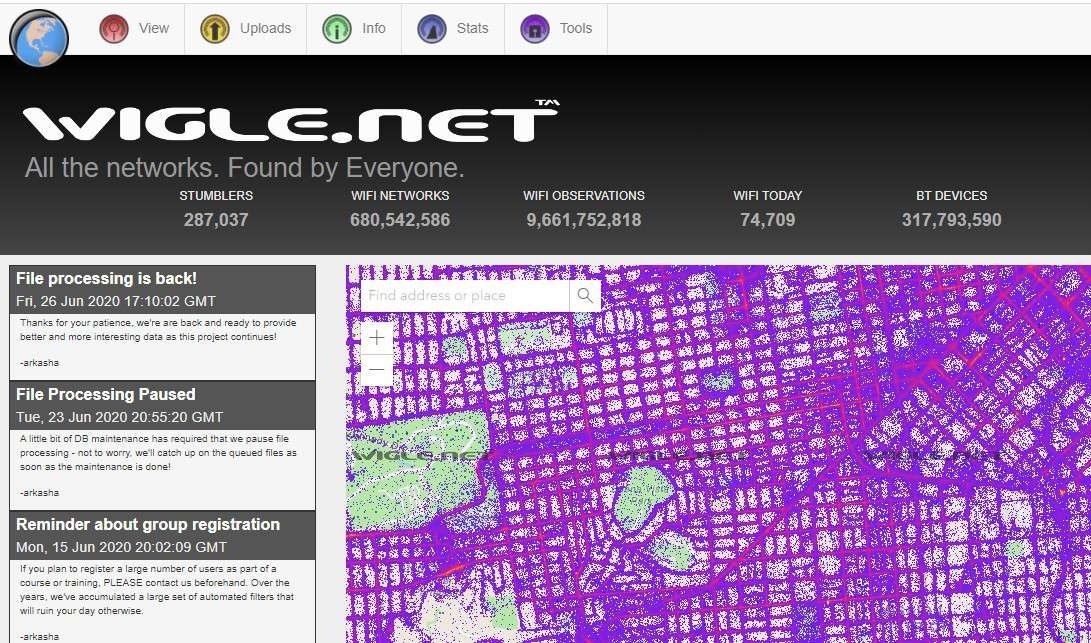

Wigle

Este es un motor de búsqueda para encontrar redes inalámbricas y empleada para mapear redes inalámbricas. Al usar esta herramienta se muestra un mapa donde podemos ingresar una latitud y longitud determinadas con el fin de encontrar todas las redes de puntos de acceso, dispositivos WiFi y antenas de telecomunicaciones disponibles en esa área.

Zoomeye

Zoomeye es un mapa de navegación para encontrar vulnerabilidades y amenazas activas en redes y sistemas. Fue desarrollado principalmente para el mercado chino y registra numerosas cantidades de datos recolectados de múltiples fuentes, siempre listos para consulta de los usuarios.

La herramienta puede presentar estadísticas para todos los dispositivos a los que se puede acceder a través de Internet desde diferentes países, navegadores web o servidores.

Hunter

Este es un motor de búsqueda de Internet ampliamente utilizado por grupos de hacking para encontrar direcciones email no aseguradas. Hunter Search Engine se puede utilizar para buscar y recuperar todas las direcciones email asociadas con un dominio u organización en específico.

Durante su uso, Hunter muestra una lista de direcciones email que pertenecen al dominio objetivo, incluida su actividad, así como los recursos públicos que se utilizaron para esas direcciones. Los desarrolladores también crearon una API para probar la capacidad de entrega de ID de email y obtener más información sobre la organización.

PIPL

Este es un útil motor de búsqueda en Internet para encontrar información sobre una persona determinada, empleando como referencia datos generales asociados a la persona, como números de teléfono y direcciones email, mencionan los expertos en concientización de ciberseguridad.

PublicWWW

Este es un motor de búsqueda diseñado para analizar cualquier sitio web en busca de código fuente en formato HTML, CSS, JavaScript y otros. Empleando PublicWWW, los expertos en concientización de ciberseguridad pueden buscar sitios web en función de su código fuente con solo proporcionar un pequeño fragmento de código; en respuesta, el motor de búsqueda arrojará una lista de todos los sitios web que usan código similar, lo que puede resultar de gran utilidad en análisis posteriores.

Have I Been Pwned

Esta herramienta es útil tanto para especialistas en hacking ético como para el público en general, pues permite a los usuarios verificar si una dirección email se ha visto comprometida en algún incidente de ciberseguridad.

La plataforma recopila e identifica varios volcados de bases de datos e identifica las cuentas expuestas, alertando al usuario sobre su información comprometida o bien confirmando que la dirección email o número telefónico están a salvo.

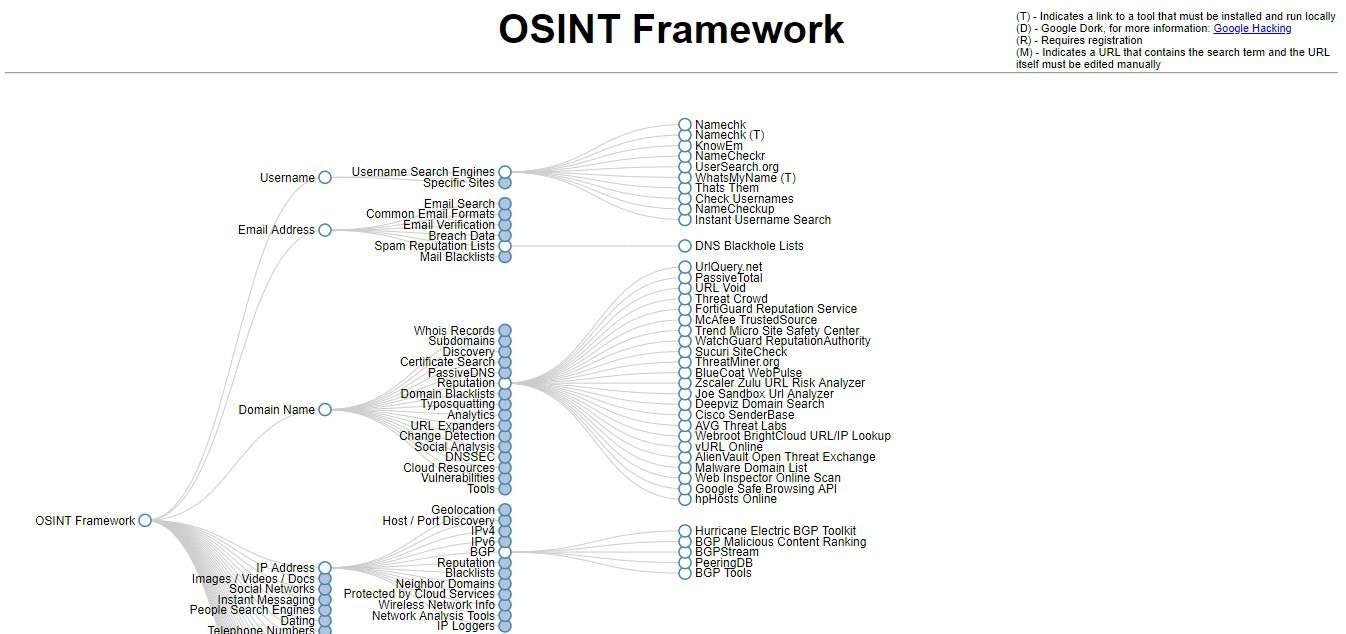

OSINT Framework

Open Source Intelligence Framework es capaz de recopilar información disponible en fuentes públicas, lo que resulta de gran utilidad para los procesos de análisis y pentesting. Esta herramienta cuenta con una gran cantidad de menús y submenús, los cuales permiten obtener los resultados deseados según las metas de la investigación.

Este marco de ciberseguridad es empleado principalmente por las fuerzas del orden y agencias de inteligencia en múltiples países, por lo que es mantenida y actualizada constantemente.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Fuente: https://noticiasseguridad.com/tutoriales/los-navegadores-web-mas-utilizados-por-especialistas-en-ciberseguridad/

When you subscribe to the blog, we will send you an e-mail when there are new updates on the site so you wouldn't miss them.

Compartir

Aporte reciente al blog

Suscribirme al Blog:

Novedades

Buscar

Buscador