Informática & Derecho WikiBlog

Las 10 Claves del Éxito (en la ciberseguridad doméstica)

Cada día que pasa son más las corporaciones, pymes o administraciones públicas que sufren un ciberataque en su red de datos, en el mejor de los casos la empresa se queda sin poder operar durante unas horas o días, en el peor, los datos nunca van a poder ser recuperados y la empresa desaparecerá. ACTUALIZACIÓN: Comencé a escribir este artículo el domingo 18 de abril, hoy es sábado 24 de abril, durante esta semana en España se han producido al menos cinco ciberataques graves contra empresas privadas y administraciones públicas, prácticamente un ataque por día. De ahí la importancia de aplicar políticas de ciberseguridad en nuestras redes, será caro hacerlo (que tampoco lo es tanto), pero mas caro es no hacerlo.

En este artículo no os voy a contar como protegeros de un WannaCry, NotPetya, Ryuk, Cobalt Strike, Mirai y del resto de animales del zoológico ciber o quizás sí, tampoco os voy a decir que instaléis un antivirus, me imagino que ya lo habéis hecho. Es cierto que podemos englobar los ciberataques actuales en dos grandes bloques, las APT (Amenazas Persistentes Avanzadas), es decir, un ataque en el que se su objetivo se centra en una única empresa o corporación y hasta que no lo consiga, no parará, por suerte no son los más comunes. El segundo tipo de ciberataque son los del tipo indiscriminado, es decir, un grupo de cibercriminales lanza su ataque de forma global a miles de usuarios sabiendo que un pequeño porcentaje de ellos se convertirá en víctimas, estos si son los más habituales hoy en día.

¿Y por qué los ataques indiscriminados son los más habituales?, muy sencillo, los cibercriminales buscan el máximo rendimiento con el mínimo esfuerzo, por desgracia, hoy en día son tantas las administraciones públicas y empresas que no tienen un mínimo de seguridad en su infraestructura de red, que resulta preocupantemente fácil realizar un ataque contra su red sin apenas complicaciones. Tan solo tienen que encontrar alguna que sea vulnerable.

Obviamente, en este artículo no me voy a centrar en ningún caso real de ciberataque que hubiera ocurrido en los últimos días, no me hace falta, ya son muchos años los que llevo viendo este tipo de ataques y todos logran su objetivo por la misma razón, no tener un mínimo de seguridad en las infraestructuras de red, además, de no disponer de un plan de contingencia para saber qué hacer cuando ocurra una desgracia. Tener un plan de contingencia nos permite no tener que “correr como pollos sin cabeza” el día del ataque. Si la respuesta ante un incidente de ciberseguridad no está entrenada e integrada en la dinámica de la empresa, le estamos facilitando todavía más el trabajo a los cibercriminales, y si, digo bien, trabajo, para ellos esto es su trabajo, tienen sus oficinas, horario, su máquina de café, sus mesas, sus pizarras, su organización jerárquica, recursos humanos, técnicos, objetivos a cumplir, con una única diferencia a un trabajador normal, sus objetivos son cometer delitos.

A continuación, os voy a exponer 10 #CiberConsejos que si implementáis en vuestra corporación, la posibilidad de sufrir un ciberataque como los que están abriendo titulares últimamente se reducirá casi a cero. Obviamente, la seguridad total no existe y por lo tanto se deberá establecer un plan de contingencia para que cuando todo falle, saber que hacer. Por supuesto, estos consejos no nos impedirán ser víctimas de un ataque avanzado o tipo APT, incluso cometido por alguien desde dentro, pero si os garantizo que les complicará mucho poder ejecutar el ataque, o al menos, reducirán enormemente los daños producidos. Comenzamos.

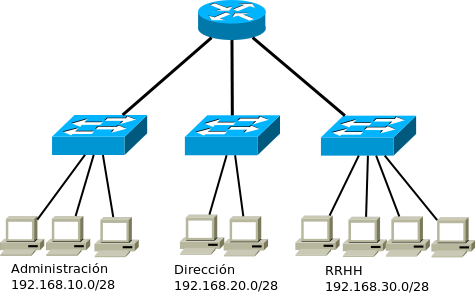

1. Segmentación de la red.

Para mi este es uno de los puntos clave de todo este artículo, la segmentación lógica de red. Imaginemos una empresa mediana que tiene cinco o seis empleado en contabilidad, quince o veinte en atención al público y cuarenta desarrollando la tarea propia de la empresa, todos ellos con un ordenador delante durante toda la jornada laboral. Un día cualquiera, un empleado de contabilidad recibe un email en el que le envían una supuesta factura, una factura como tantas otras que recibe todos los días, la abre y le salta un aviso que dice algo de habilitar los macros, lo hace y ¡pum!, toda la empresa al garete. Sin embargo, si esta empresa tuviera su red informática segmentada, por ejemplo, en VLANs, una red virtual por cada departamento, el ransomware quedaría contenido en esa VLAN (departamento) y en las carpetas compartidas que en ese momento tuviera montadas, de ahí la importancia de mapear solamente las rutas o carpetas que sean necesarias para cada usuario, no mapear la raíz y luego que cada usuario vaya accediendo a sus carpetas. Ya sé que lo segundo es lo más fácil para todos, usuarios y administradores, pero ya os digo que en caso de ransomware os vais acordar del día que se os ocurrió tener toda la cabina/NAS mapeado a la raíz para todos los usuarios.

Hoy en día hay switchs configurables de muy buena calidad a un precio muy contenido, no es como hace unos años que para conseguir uno de esos switchs había que hacer una inversión muy importante. Cierto es, que en esta configuración de VLAN, cada departamento deberá tener su propio enrutador (aunque sea virtual) y que el administrador de red tendrá que crear reglas en el FW para interconectar los servicios que si se tengan que “ver”, pero a nivel de red no es lo mismo tener todos los puertos TCP/UDP de todas las máquinas visibles entre sí. En este punto concreto y en el artículo en general no estoy hablando de contener el 100% de los ataques, eso siento decirlo, pero es imposible. El objetivo es reducir lo máximo posible la probabilidad de ataque y en caso de que se produzca reducir el impacto. Si soy albañil y estoy en un quinto piso arreglando una cornisa, voy a intentar por todos los medios no caerme, pero si me caigo, tengo que tratar que las consecuencias de mi caída sean las mínimas, por ejemplo, poniendo una red. Ya os imaginareis que el resultado no va a ser el mismo si me caigo con red o sin red (de tela, no de datos jeje). En el mundo ciber ocurre exactamente lo mismo, sé que me van atacar y existe la posibilidad que alguien lo logre, si eso ocurre tengo que estar preparado para que las consecuencias del ataque sean las mínimas posibles.

Además, la implementación de VLAN no solo nos va a ayudar en el caso de un ransomware, por ejemplo, si una máquina/PC/lo que sea, es comprometida, el atacante lo va a tener muy complicado para poder pivotar/acceder a otros departamentos de la empresa. Los últimos ataques a empresas o administraciones públicas lo demuestran, no disponían de redes suficientemente segmentadas, por lo tanto, cuando el ciber delincuente accedía a uno de sus equipos, del modo que fuese, ya tenía acceso completo a todos los recursos de red y eso ya os podéis imaginar que es lo peor que nos puede ocurrir en lo que a ciberseguridad respecta.

Entiendo que lo de crear VLAN da trabajo y a corto plazo solo hace que todo sea un poco más complicado en cuanto a lo que administración de redes se refiere, pero a la larga os garantizo que solo tiene ventajas.

¡Ah! Y si tenéis una página web pública o correo electrónico corporativo, por favor, que sus servidores no estén en la misma red que el resto de ordenadores de la compañía.

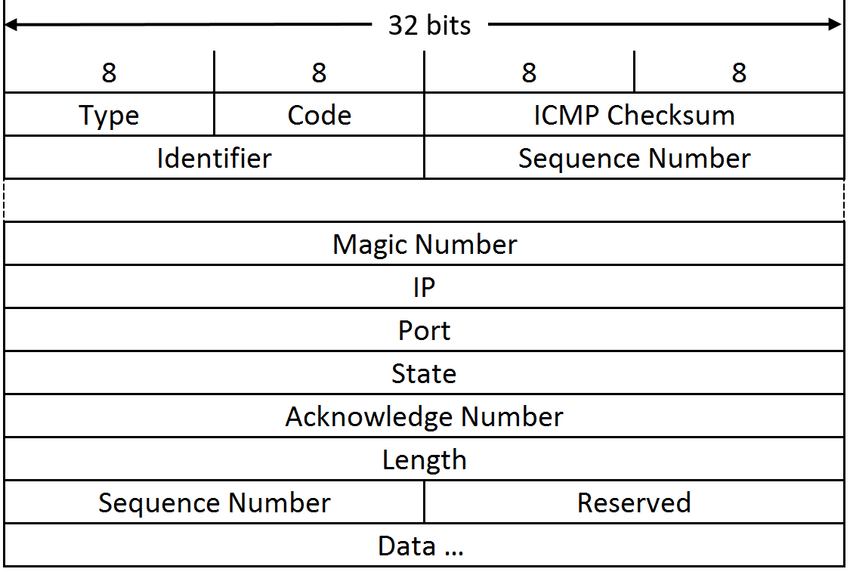

2. Control de los puertos de salida y entrada.

Este consejo va muy relacionado con el anterior, mejor dicho, es la continuación del anterior, una vez que tengamos la red de nuestra empresa compartimentada por departamentos, tendremos que crear reglas de acceso de un departamento a otro, por ejemplo, una impresora en red, un acceso a una base de datos interna, un servidor de ficheros, etc. Es importante no dar acceso en el firewall a todos los recursos de la máquina que habrá de servidor, por ejemplo, si tenemos una impresora en red en la IP 172.16.15.56 y sabemos que el servidor de impresión lo tiene en el puerto TCP 9100, pues en nuestro FW solamente creamos una regla en una sola dirección hacía el puerto 9100 de la IP 172.16.15.56, nada más, el resto de puertos bloqueados. Ya sé que para algunos de los que estáis leyendo este artículo, este punto os parece de sentido común, pero en realidad son muchas las redes corporativas que o le dan acceso a toda la máquina o le dan acceso a toda la red, a cada cual peor.

Lo mismo para salida a Internet, si nuestros usuarios solamente necesitan internet para utilizar el navegador web ¿Para qué tener abierto todos los puertos en salida?, con tener el 80 y el 443 suficiente. Si nos entra un ransomware o cualquier otro malware, se lo vamos a complicar mucho a la hora de exfiltrar información al exterior. Me diréis, – es que la APP de GMAIL del móvil del jefe va por otro puerto de salida y si lo bloqueamos no le funciona. Ante eso tres detalles: 1. GMAIL no es una herramienta corporativa, 2. que el móvil del jefe (o de quien sea) se conecte a la misma red a la que tenemos conectados el resto de equipos es una mala idea y 3. en caso de ser necesario habilitar por ejemplo esa app, se puede perfectamente crear una regla de salida para el puerto en cuestión, pero nunca dejar por defecto los 65536 puertos TCP abiertos, se trata ante todo de evitar una posible exfiltración de datos.

Obviamente estos consejos están pensados a un nivel muy básico, pero que si se implementan correctamente es posible aumentar en gran medida la seguridad de una red, pero no por ello son medidas exclusivas ni únicas, por ejemplo, en el caso de que sea necesario evitar de una forma más avanzada que los datos de una red pueda ser exfiltrados, ya es necesario incorporar herramientas específicas como puede ser un DLP.

Además, ahora que está de moda el teletrabajo y el acceso mediante VPN a la red corporativa, es el momento ideal para que configuréis vuestras VPNs en una VLAN aislada y le deis acceso solamente los servicios a los que vuestros usuarios se tengan que conectar dentro de la red corporativa, nunca a toda la red.

¡Ah!, no solo existe el TCP/UDP, bloquead el ICMP, tanto en salida como en entrada.

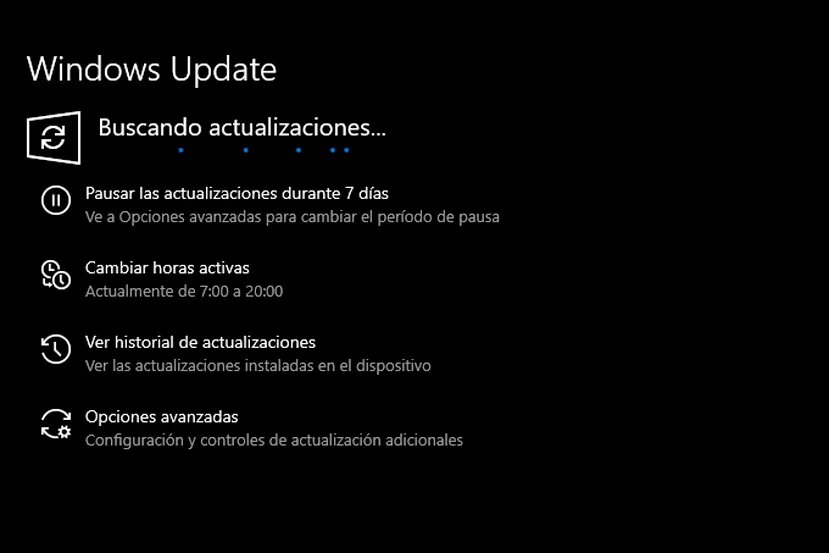

3. Actualiza, actualiza, actualiza.

Yo creo que esto tiene poca explicación, simplemente actualiza servidores, actualiza equipos, actualiza planes de contingencia. Ya sé que hay sistemas que no se pueden actualizar por estar descatalogados, estar obsoletos, ser críticos o el motivo que sea, pero en el caso que tengamos que gestionar un sistema que ya no sea posible parchear, al menos, no lo tengamos conectado a internet y accesible a toda la red. Para el resto de casos: actualiza, actualiza, actualiza.

Tampoco hay que obsesionarse con actualizar en el minuto 1 que ha salido el parche, pero tampoco lo vayamos a dejar tres años sin actualizar.

¡Ah!, y el router, ese cacharrito con luces que nos manda la compañía telefónica, también lo hay que actualizar.

4. Copia de seguridad, pero con lógica.

El famoso falso salvavidas, todos creemos que estamos seguro por que en algún lugar tenemos guardado un disco de backup, una cinta, o un pendrive con nuestras cosas importantes. Si son ficheros en sí, no hay tanto problema, si los perdemos por lo que sea, conectamos el disco de backup los copiamos al ordenador y seguimos como si nada. El problema es cuando ya el backup contiene imágenes de MVs, BDs, Snapshots… en este caso la primera pregunta que nos debemos hacer es: ¿Realmente sabemos restaurar ese backup?, no sería la primera empresa que cumple a rajatabla con la política de copias de seguridad ejecutando periódicamente un programa que les ha costado un dinero, pero cuando llega el día D y tienen que restaurar alguna de las imágenes de BackUp no tienen ni idea de cómo hacerlo. Periódicamente se deberá comprobar que no solo sabemos restaurar un backup, si no que además ese backup se está realizando de forma correcta.

¡Ah! Y si el disco de BackUp es externo, siempre desconectado del PC/Servidor cuando no lo usemos, y a poder ser, tener dos discos e irlos intercalando en el uso. No sería el primer caso de ataque por ransomware y el único disco de backup que tenían, estaba conectado al servidor infectado y por lo tanto también se cifró. Lo de tener dos discos, es por si tenemos la mala suerte que cuando estamos haciendo el BackUp nos entra el ransomware, saber que siempre tendremos un segundo disco desconectado que no habrá sido cifrado.

En este punto, lo mismo que ya comenté antes, esto son soluciones muy básicas a problemas muy básicos, si administramos 30 servidores con sus correspondientes 30 hipervisores, obviamente la solución del disco USB conectado no es lo más optimo, para esos casos ya existen herramientas más específicas como Veeam BackUp o el famoso Acronis, sin olvidar las bibliotecas de cintas para flujos de datos más grandes. Por otra parte, me jugaría los cafés de una semana a que en unos años el ransomware tal como lo conocemos hoy en día ya no existirá, mi pronóstico es que se desarrollen sistemas físicos (hardware) que controlen la escritura en discos duros y tengan la capacidad de detectar ataques del tipo ransomware.

5. Acceso remoto limitado.

De nuevo, un punto que habla sobre el control de accesos a usuarios. La finalidad real no es impedir que los usuarios legítimos se puedan conectar a cualquier lado, que también, la principal finalidad de esta medida es que en caso de haber una vulnerabilidad o secuestro de algún equipo remoto, esto no permita tomar el control total de toda la red.

Hoy en día a muchos empleados que trabajan en remoto se les proporciona un acceso RDP con unas credenciales para que se conecten contra un “Windows” remoto. Este acceso nunca debería ser directo, es decir, tener el servicio de RDP público en internet y que con tan solo la IP, usuario y contraseña nos podamos conectar. La excusa de siempre lo hemos hecho así no vale.

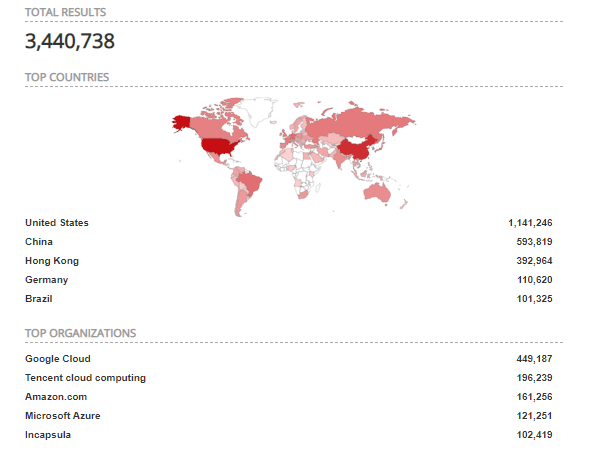

Si por ejemplo tenemos ese RDP público en internet y no lo hemos parcheado o actualizado, los más probable es que figuremos en algún servicio online como Shodan o similar con nuestra IP y el puerto del RDP abierto, a un ciberdelincuente no le costaría mucho tiempo lanzar un ataque masivo contra todos los RDP que encuentre y ver si son vulnerables, no hace falta decir que tomar el control de un RDP es tomar el control total de la máquina, es decir: GAME OVER.

Otro problema típico, es además de no tener el servicio RDP actualizado, es tenerlo con unas credenciales tan básicas que cualquier ataque por fuerza bruta las pueda romper y por lo tanto lograr acceder a nuestra empresa con la contraseña “123456”.

¿La solución?, muy sencilla, solamente permitir acceso a RDP en local y que sea el usuario quien tenga que llegar a la red VLAN desde una VPN en su casa o dónde sea. De este modo, tendremos una capa de seguridad extra gracias a la VPN.

6. Gestión de contraseñas en Notepad.

Esto tiene poco que decir, que tire la primera piedra el que esté libre de pecado, yo soy el primer que alguna vez he guardado alguna contraseña en un TXT en el escritorio de mi ordenador. Algunos me diréis, – no, yo solo guardo contraseñas en el escritorio que no son de servicios críticos. Primero habría que definir que es un servicio crítico y cual no, pero lo más importante es el problema habitual de reutilización de contraseñas, es decir, pongo la misma contraseña para crearme una cuenta full en el Tinder, que para el root del servidor. Aunque en el escritorio de mi PC solo tenga un TXT que ponga “contraseña Tinder”, – ¿Qué creéis que hará un ciberdelincuente cuando la encuentre?, – pues lo primero, tratar de hacer login con esa contraseña en todos los servicios que tenga el usuario, a ver si repite contraseñas. Y si, la gente repite contraseñas.

Otro problema, es que si conocemos cinco o seis contraseñas típicas de un usuario, se puede deducir que patrón de creación de contraseñas utiliza y por lo tanto crear un diccionario de posibles contraseñas que nos permitan averiguar la contraseña real.

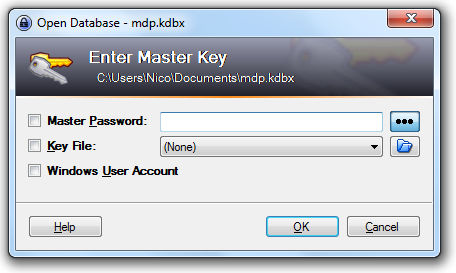

La solución en este caso pasa desde la concienciación de los usuarios de cambiar las contraseñas periódicamente a utilizar contraseñas robustas y no reciclarlas de un servicio en otro, además utilizar un software de gestión de contraseñas adecuado, como puede ser KeePass. Si podemos añadir un 2FA mucho mejor. De este modo las contraseñas quedarán en un contenedor cifrado protegidas por una contraseña maestra, y lo que es más importante, aunque las copiemos y peguemos con el portapapeles nunca quedarán guardadas en la memoria RAM, ya que estos programas automáticamente sobre escriben las regiones de memoria dónde se guardaron las contraseñas, cosa que no pasa si copiamos una contraseña desde un documento de texto, ya que podría permanecer guardada en la RAM mucho, mucho tiempo.

7. Cifrado de la información.

Ya no solo en comunicaciones utilizando protocolos de cifrado como el TLS de nuestros navegadores web, sino también en almacenamiento de datos (Luks, Bitlocker), tanto de nuestros ordenadores como de los servidores donde alojamos toda la información de nuestra corporación. Si la información está cifrada y sufrimos una intrusión, ya sea física o lógica, nunca podrán acceder a nuestra información.

En este punto es necesario realizar una evaluación de riesgo para analizar que sistemas o datos son necesarios cifrar y cuáles no, principalmente por que la tarea de cifrado y descifrado ralentiza todos los procesos de lectura y escritura de la información.

No hay que confundir cifrado con backup, el cifrado impedirá que en caso de robo o acceso fraudulento a nuestros sistemas los cibercriminales se puedan hacer con nuestra información para posteriormente filtrarla en forma de “leaks” y el backup sirve para que en caso de que nos borren la información o nos la cifren de forma maliciosa con un ransomware, la podamos recuperar.

8. WiFi, con cortesía.

Hoy en día tener una WiFi en nuestro trabajo es algo habitual, lo que no debería ser tan habitual es que esa WiFi tuviera acceso directo al resto de red de datos de la compañía, es decir, que la WiFi sea una extensión de la LAN corporativa de una empresa es una mala idea. Una LAN tipo ethernet o de fibra física nos da la seguridad de que solamente se podrán conectar elementos a la red que se encuentren físicamente en el interior de nuestra empresa o corporación, teniendo la precaución de no haber parcheado tomas ethernet de acceso público evitando de este modo el “ethernet exposed”. Sin embargo, con la WiFi no ocurre lo mismo, se puede dar la situación en la que las ondas de radio WiFi se emitan del perímetro del edificio en el que está nuestra empresa, más aún si nuestra empresa se encuentra en un edificio de oficinas y solo ocupamos un par de pisos.

Con esto no digo que sea necesario desactivar todas las redes WiFi de una empresa, lo necesario es segmentarlas para que un acceso de un usuario malicioso a la red WiFi nunca pueda tener conectividad con el resto de la intranet de la compañía.

Por supuesto, está red WiFi deberá tener una seguridad suficiente, contraseña tipo WPA2, a poder ser tecnología RADIUS y si el presupuesto nos lo permite, instalar un sistema de control de accesos como los que proporcionan CISCO o Unify. Una solución avanzada ya sería la monitorización del espectro WiFi en búsqueda de ataques que simulen el ESSID o nombre WiFi de nuestra red con la finalidad de interceptar las comunicaciones de los usuarios legítimos.

9. Asegura el perímetro.

Hasta ahora os estaba hablando en todo momento de securizar en general los sistemas de nuestra red, pero en los que sí que nos tenemos que esmerar en la securización y bastionado, es de todos aquellos equipos que tengan algún servicio público en internet (No me refiero a administración pública). El primer consejo sería dejar todos esos servicios publicados en internet en una VLAN independiente a la red de la red, pero además, deberemos tener especial cuidado a la hora de mantener esos servicios y sistemas actualizados, parcheados y por decirlos así, en perfecto estado de revista.

Hay que pensar que todo lo que esté público y accesible desde internet es nuestra puerta de entrada y al mismo tiempo muro de contención, contra más grande sea ese muro, más fácil será de derrumbar, por lo tanto, habrá que reforzarlo. En resumidas cuentas, todos los servidores web, servicios de correos, FTPs, VPNs, FWs, etc… que estén accesibles desde Internet, deberán ser nuestra prioridad, ya que para un ciberatacante, esos serán el punto de partida de cualquier tipo de ataque, si logramos que el perímetro sea infranqueable, la parte interna será mucho más segura. Obviamente sin olvidar la regla número uno de la seguridad informática: La seguridad total no existe.

Esta medida se podrá reforzar con la integración de un IDS/IPS que monitorice todos los paquetes que viajan por la red y bloquee los que considere maliciosos.

10. Denuncia.

El objetivo de todas las medidas anteriores es impedir o mitigar las consecuencias de un ciberataque, pero esto sabemos que no siempre es posible. Cuando el ciberataque se produce no nos debemos quedar en poner simplemente en marcha un plan de contención con una serie de medidas organizativas y técnicas. Dentro de ese plan integral debemos contemplar la variable de denunciar los hechos ante las Fuerzas y Cuerpos de Seguridad, esto no es solo ir a una Comisaría, decir que me han hackeado y salir con un papel que diga que hemos denunciado los hechos.

Es preciso prever en nuestro plan de contingencia los elementos técnicos que serán necesarios aportan a la Autoridad Judicial en caso de ciberataque, es decir, las pruebas del delito. Estas pruebas o evidencias como: logs, imágenes de discos duros, indicadores de compromiso, timelines, etc… se debe disponer de ellas, por ejemplo si no hemos activado ningún sistema de registro de logs, quizás ahora sea el momento de desplegarlo, por otra parte es muy importante aportar estas pruebas garantizando la integridad de las mismas. Cuando una organización sufre un ciberataque es normal cometer errores durante esa situación de estrés que pueden dar lugar a tomar decisiones inadecuadas que tiren por tierra cualquier posibilidad de localizar a los autores del ataque. Por eso es imprescindible tener entrenados estos procesos de respuesta para que el día que ocurran de verdad, sepamos como actuar y tratar de cometer los mínimos errores posibles, logrando de este modo, no solo contener el ataque, sino que además conseguir obtener válidas evidencias sobre los hechos ocurridos que nos permitan localizar a los autores.

Aquí me gustaría hacer una reflexión: imaginad un atracador de bancos que entra a una entidad bancaria y a punta de pistola amenaza a los empleados para que le den el dinero, el banco por el motivo que sea tiene una caja fuerte, dispensador de dinero, o medidas de seguridad y el atracador no consigue robar un solo euro. El banco considera lo ocurrido como un mero incidente y no denuncia los hechos, el atracador ya sin miedo a que le pueda pasar nada entra al siguiente banco de la calle, hace lo mismo y no consigue robar apenas dinero, el banco de nuevo lo considera un incidente y no denuncia, así el atracador va recorriendo todos los bancos de la ciudad tranquilamente a pie sin que nadie le diga nada. Es el delito perfecto, si lo intenta y no lo consigue, no pasa nada, lo vuelve a intentar el siguiente día y así durante mucho tiempo. Por fin un día lo consigue, roba varios millones de euros a punta de pistola, el banco para proteger su reputación decide no denunciar los hechos, de nuevo, el delito perfecto. El atracador que ya tiene experiencia, vuelve a ir al primer banco que no había conseguido nada y esta vez, ya con la experiencia adquirida si logra obtener un importante botín, pero este banco, al igual que su competencia, tampoco denuncia para no generar mala imagen. ¿Os parece una historia de fantasía?, es lo que ocurre a diario con los ciberataques.

Si nadie denuncia los ciberataques, los cibercriminales camparan a sus anchas tratando de atacar todos los sistemas que puedan, al principio probablemente no lo conseguirán, pero una vez que tengan experiencia obtendrán más y más beneficios. ¿denunciarás?

BONUS: Olvídate de los macros.

Os dejo un pequeño #CiberConsejo final: deshabilita, bloquea, quema, extermina, los macros de Office. Aunque parezca un consejo totalmente obsoleto, los cibercriminales parece que han vuelto a sus orígenes y hoy en días muchas campañas masivas de malware o ransomware contras grandes compañías utilizan como vector de ataque los macros de un documento de Word o Excel de Microsoft Office. Si no puedes deshabilitar los macros por que los necesitas para trabajar en tú día a día, es necesario que los usuarios estén muy formados y concienciados en los peligros de ejecutar macros desconocidos en sus PCs.

Para ir terminando, que como de costumbre veo que se me ha ido totalmente de las manos el artículo, repito lo que ya dije líneas arriba, estos son 10 consejos básicos y sobre todo económicos que cualquier PYME o pequeña administración pública podrá implementar en su red de datos para disponer de un mínimo de seguridad, hay que ver estos consejos como un punto de partida hacía un proyecto que trate de mejorar día a día la seguridad de nuestras empresas. Es muy importante no centrarse únicamente en la implementación de una serie de medidas técnicas o organizativas en la empresa, todas estas medidas deberán llevar aparejadas planes de formación y concienciación tanto a empleados de otras aéreas como en la especialización de los técnicos de sistemas informáticos, de tal modo que todas estas medidas formen parte de un plan integral de ciberseguridad.

Implementar todas estas medidas no es tarea fácil, pero tampoco imposible. Deberás comenzar por comprobar si en tu empresa se están siguiendo estas metodologías o alguna similares, de no hacerlo, ahora es el momento de comenzar.

Fuente: https://glider.es/las-10-claves-del-exito/

When you subscribe to the blog, we will send you an e-mail when there are new updates on the site so you wouldn't miss them.

Compartir

Aporte reciente al blog

Suscribirme al Blog:

Novedades

Buscar

Buscador