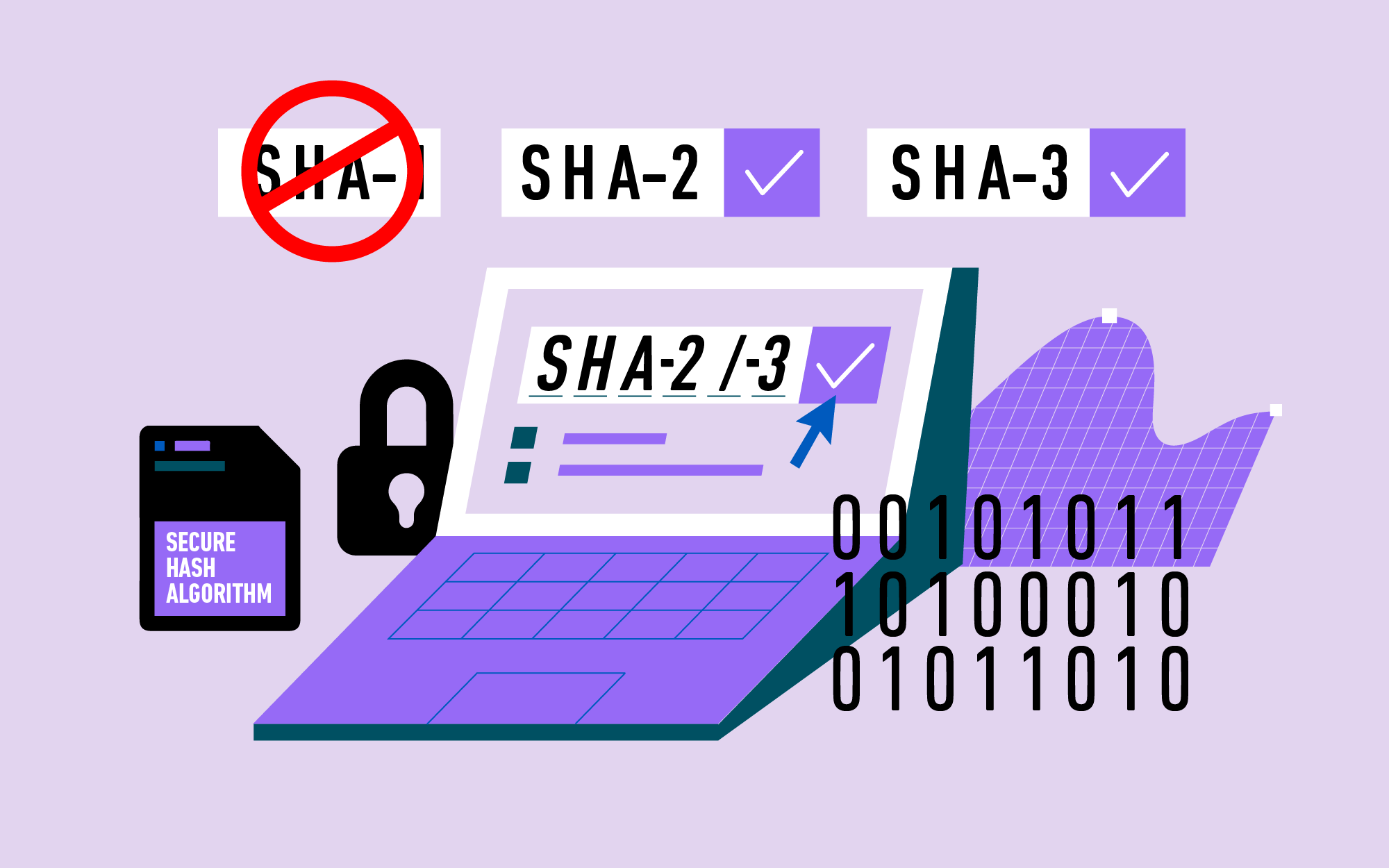

La venerable función hash criptográfica tiene vulnerabilidades que hacen desaconsejable su uso posterior.

El algoritmo SHA-1, uno de los primeros métodos ampliamente utilizados para proteger la información electrónica, ha llegado al final de su vida útil, según expertos en seguridad del Instituto Nacional de Estándares y Tecnología (NIST). La agencia ahora recomienda que los profesionales de TI reemplacen SHA-1, en las situaciones limitadas en las que todavía se usa, con algoritmos más nuevos que son más seguros.

SHA-1, cuyas iniciales significan "algoritmo hash seguro", se ha utilizado desde 1995 como parte del Estándar federal de procesamiento de información (FIPS) 180-1 . Es una versión ligeramente modificada de SHA, la primera función hash que el gobierno federal estandarizó para su uso generalizado en 1993. Dado que las computadoras cada vez más potentes de hoy en día pueden atacar el algoritmo, el NIST anuncia que SHA-1 debería eliminarse antes del 31 de diciembre. , 2030, a favor de los grupos de algoritmos SHA-2 y SHA-3 más seguros.

“Recomendamos que cualquier persona que confíe en SHA-1 para la seguridad migre a SHA-2 o SHA-3 lo antes posible”, dijo Chris Celi, científico informático del NIST.

SHA-1 ha servido como elemento básico para muchas aplicaciones de seguridad, como la validación de sitios web, de modo que cuando carga una página web, puede confiar en que su supuesta fuente es genuina. Protege la información realizando una operación matemática compleja en los caracteres de un mensaje, produciendo una cadena corta de caracteres llamada hash. Es imposible reconstruir el mensaje original solo a partir del hash, pero conocer el hash proporciona una manera fácil para que un destinatario compruebe si el mensaje original se ha visto comprometido, ya que incluso un ligero cambio en el mensaje altera drásticamente el hash resultante.

“Recomendamos que cualquier persona que confíe en SHA-1 para la seguridad migre a SHA-2 o SHA-3 lo antes posible”. —Chris Celi, científico informático del NIST