El hurto de información puede conducir a consumos ilícitos y pedidos de préstamos rápidos.

La Unidad Fiscal Especializada en Ciberdelincuencia (UFECI) reveló en un informe reciente que las denuncias asociadas a delitos virtuales crecieron un 3.000% entre 2019 y 2020. Entre los ataques más usuales aparece el phishing, un modus operandi que consiste en el engaño a víctimas a través de la suplantación de identidad, trampa facilitada por la impersonalidad de las comunicaciones digitales.

Informática & Derecho WikiBlog

La expresión phishing es utilizada para definir a un tipo de fraude que tiene por objetivo engañar a la persona usuaria para que revele algún tipo de información, generalmente financiera o personal, con el objetivo de suplantar su identidad digital y obtener algún beneficio. Se trata del ciberataque más común y más sencillo, y quien lo perpetra suele ser denominado “phisher”.

Descargas

Informe Phishing (608.1 Kb)

Fuente: https://www.argentina.gob.ar/jefatura/innovacion-publica/ssetic/direccion-nacional-ciberseguridad/informes-de-la-direccion-1

Información privada y sensible de más de un millón de miembros de varios servicios militares de Argentina se filtró en la web oscura y en varios foros de hacking.

El 26 de septiembre de 2021, un usuario de un popular foro relacionado con la piratería informática afirmó poseer información sensible de más de un millón de miembros de diversas ramas e instituciones militares de Argentina.

Entidades financieras debieron reforzar sus estrategias de protección ante el aumento de los ataques informáticos durante la pandemia.

Por Federico Tandeter, líder de Ciberseguridad para Accenture Hispanoamérica

Como un efecto del trabajo remoto implementado en todo el mundo a causa de la pandemia, los ciberataques afectaron a todas las industrias y la financiera no fue la excepción.

En este contexto, es importante revisar qué estrategias está llevando a cabo el sector para protegerse.

MADRID, 24 Sep. (Portaltic/EP) -

Una campaña de ataques a través de correo electrónico se ha hecho pasar por la aplicación de mensajería WhatsApp y, con el pretexto de que descargasen su copia de seguridad, ha engañado a usuarios para que instalen 'malware' en sus dispositivos.

Así lo ha advertido el Instituto Nacional de Ciberseguridad (Incibe) en un aviso de seguridad, en el que alerta sobre la existencia de mensajes de 'phishing' con el reclamo 'Copia de seguridad de mensajes de WhatsApp'.

LEY 21.526 Buenos Aires, 14 de febrero de 1977 B.O.: 21/2/77

Entidades financieras. Con las modificaciones introducidas por Ley 24.144 (B.O.: 22/10/92), Dto. 146/94 (B.O.: 21/2/94), Leyes 24.485 (B.O.: 29/9/95), y 24.627 (B.O.: 18/3/96), Dto. 214/02 (B.O.: 4/2/02), y Leyes 25.562 (B.O.: 8/2/02), 25.780 (B.O.: 8/9/03), 25.782 (B.O.: 31/10/03) y 26.173 (B.O.: 12/12/06).

TITULO I - Régimen general

CAPITULO I - Ambito de aplicación

Art. 1 – Sujetos comprendidos*. Quedan comprendidas en esta ley y en sus normas reglamentarias las personas o entidades privadas o públicas –oficiales o mixtas– de la Nación, de las provincias o municipalidades que realicen intermediación habitual entre la oferta y la demanda de recursos financieros.

Art. 2 – Clases de entidades*. Quedan expresamente comprendidas en las disposiciones de esta ley las siguientes clases de entidades:

a) Bancos comerciales.

b) Bancos de inversión.

c) Bancos hipotecarios.

d) Compañías financieras.

e) Sociedades de ahorro y préstamo para la vivienda u otros inmuebles.

f) Cajas de crédito.

Poder Judicial de la Nación

CAMARA CIVIL Y COMERCIAL FEDERAL- SALA III

Buenos Aires, 21 de septiembre de 2021.

VISTO: el recurso de apelación interpuesto por la parte actora el

2 de junio de 2021, fundado el 17 de junio de 2021, contra la resolución del 19 de mayo de 2021; y

CONSIDERANDO:

I. Banco Macro SA (en adelante, “Banco” o “Macro”) solicitó el

dictado de una medida autosatisfactiva consistente en

Nos dirigimos a Uds. para comunicarles que esta Institución adoptó la siguiente resolución:

“- Sustituir el requisito técnico-operativo RMC012 –del proceso de monitoreo y control–, establecido en el punto 6.7.4. de las normas sobre “Requisitos mínimos de gestión, implementación y control de los riesgos relacionados con tecnología informática, sistemas de información y recur-sos asociados para las entidades financieras”, por lo siguiente:

“Para la autorización de un crédito preaprobado la entidad debe verificar fehacientemente la identidad de la persona usuaria de servicios financieros involucrada. Esta verificación debe ha-cerse mediante técnicas de identificación positiva, de acuerdo con la definición prevista en el glosario y en el requisito técnico operativo específico (RCA040) de estas normas.

Tras la detención de estos dos ciudadanos extranjeros se desenmaraño una seguidilla de estafas millonarias que tiene inicios en Europa.

Fueron varias las denuncias recibidas por compras fraudulentas en la ciudad de Ushuaia. Desde el Departamento de Fraudes de Red Link pudieron confirmar que mediante tarjetas de crédito clonadas se realizaron varias compras y los titulares de dichas tarjetas se encontraban en el norte de nuestro país.

La ciberseguridad está a la orden del día en muchas empresas y en la sociedad en general. Existe una creciente preocupación por las consecuencias directas e indirectas que puede tener un ataque de este tipo.

Por eso hoy ponemos sobre la mesa 5 de los ciberataques más famosos de la historia.

Una migración de datos fallida de una unidad de red provocó la eliminación de 22 terabytes de información de los sistemas de una fuerza policial de EE. UU., Incluidos los archivos de casos en un juicio por asesinato, según informes locales.

El Departamento de Policía de Dallas confesó el error de información la semana pasada y reveló en un comunicado que un ejercicio de migración de datos llevado a cabo a fines del año financiero 2020-21 eliminó grandes cantidades de datos de una unidad de red.

"El 6 de agosto de 2021, el Departamento de Policía de Dallas (DPD) y el Departamento de Servicios de Información y Tecnología (ITS) de la Ciudad de Dallas informaron a la administración de esta Oficina que en abril de 2021, la Ciudad descubrió que se habían eliminado varios terabytes de datos de DPD durante una migración de datos de una unidad de red DPD ", dijo un comunicado [PDF] de la oficina del fiscal del condado de Dallas.

En las empresas es fundamental disponer de un correcto almacenamiento de datos, ya que es lo que actualmente asegura la continuidad vital de cualquier compañía IT. Antiguamente el almacenamiento de datos de las empresas se realizaba en lugares físicos, donde se guardaban los documentos confidenciales y comunes. Pero con el avance de las tecnologías y la llegada de Internet esto ha ido cambiando.El almacenamiento de datos ya no solo se basa en recogerlos y protegerlos, sino que a su vez se ha de “aprender de ellos”. Data Warehouse y Data Lake son dos paradigmas completamente diferentes para llevar a cabo el almacenamiento y tratamiento de datos, ¿quieres saber las diferencias entre ellos? ¡Continúa leyendo!.

Los ciberdelincuentes en la gran mayoría de ocasiones no tienen que llevar a cabo complejos ataques para vulnerar la seguridad de un sistema. Esto es debido a que los ataques basados en ingeniería social suelen ser más efectivos, a la vez que requieren menos recursos para llevarlos a cabo. La ingeniería social consiste en utilizar diferentes técnicas de persuasión, con el objetivo de forzar a las potenciales víctimas a que realicen acciones que beneficien a los ciberdelincuentes, sin que los usuarios se den cuenta de ello, ya que creen que la comunicación es legítima. En Protege tu empresa, de INCIBE, regularmente publicamos avisos de seguridad sobre los ciberdelincuentes que utilizan la ingeniería social para conseguir sus objetivos.

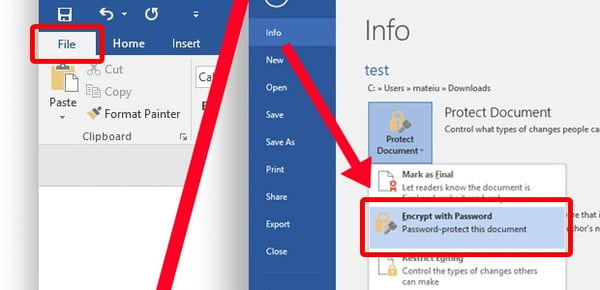

Cómo se agrega una contraseña a un archivo de Word, Excel o PowerPoint

Abra el archivo de Microsoft Office que desea proteger

Haga clic en Archivo

Haga clic en Información

Haga clic en Proteger documento

Haga clic en Cifrar con contraseña

Introduzca una contraseña y haga clic en Aceptar

Confirme la contraseña y haga clic en Aceptar

Las entidades financieras tendrán que verificar fehacientemente la identidad de las personas que solicitan la acreditación de créditos preaprobados a través de los canales electrónicos, por una medida resuelta por el Banco Central de la República Argentina para reforzar las normas de seguridad. Además, tendrán que hacer un monitoreo y control, como mínimo, de los puntos de contacto indicados por el usuario y comprobar que no hayan sido modificados recientemente. La verificación deberá hacerse mediante técnicas de identificación positiva, lo que refuerza la obligación que ya tiene la entidad financiera de la responsabilidad de detectar la posibilidad de engaños de ingeniería social.

A través del sistema Debin (Débito Inmediato) se comenzaron a reportar diversos casos de estafa que alcanza a todos los bancos que tienen banca móvil. La modalidad de estafa a través de DEBIN consiste en una autorización de transferencia inmediata que un tercero puede solicitar a la cuenta del titular afectado.

Por ejemplo, en una publicación de un automotor se contacta una persona interesada en el vehículo y, dispuesta a señarlo a través de una transferencia, pide autorización a través del banco (con DEBIN). Esto genera una transferencia inmediata a una cuenta de un tercero, en lugar de recibir el dinero, este se descuenta desde la propia cuenta.

Los líderes de ciberseguridad son objetivos frecuentes de ataques de phishing, y algunos de ellos tienen una higiene cibernética deficiente: utilizan Wi-Fi públicas sin VPN, no cambian las contraseñas con suficiente frecuencia y utilizan los dispositivos del trabajo para asuntos personales, según muestra una nueva encuesta.

El 74% de los responsables de ciberseguridad declararon haber sido objeto de un ataque de phishing o vishing en los últimos 90 días, según los resultados de la encuesta de Constella, que encuestó a más de 100 responsables de ciberseguridad de todo el mundo.

De forma alarmante, un tercio de los responsables de ciberseguridad (34%) afirma haber sido objeto de un ataque de phishing o vishing por parte de alguien que se hace pasar por su director general. Y el 28% de los encuestados afirma no tener medidas de seguridad especiales para proteger a sus ejecutivos de los ciberataques.

Poder Judicial de la Nación

CÁMARA NACIONAL DE APELACIONES EN LO CIVIL Y

COMERCIAL FEDERAL – SALA II

Causa n° 5282/2017

POMPILIO, NATALIA ANDREA c/ GOOGLE INC s/HABEAS DATA

(ART. 43 C. N.)

Buenos Aires, de abril de 2021.- SDC

VISTO: el recurso de apelación interpuesto por la parte

actora a fs. 229/237 vta. -allí fundado y replicado por la demandada a fs.

251/252- contra la sentencia dictada a fs. 219/226 vta.; y

CONSIDERANDO:

I.- En el pronunciamiento recurrido, el magistrado de la

instancia de grado desestimó la acción de habeas data intentada por Natalia

Andrea POMPILIO -en los términos de los arts. 16, inciso 3° y 33 inciso “b”

de la Ley Nº 25.326- a fin de que se ordene a GOOGLE INC. suprimir de

sus archivos, registros, bases o bancos de datos los datos personales

relacionados con el nombre de su padre Pedro POMPILIO -en lo sucesivo,

P. P.- con relación a los resultados de búsqueda que -en forma inexplicableinforman

que aquél murió con motivo de un supuesto e inexistente encuentro

sexual con Jesica CIRIO que jamás ocurrió y, por ende, el tratamiento de

esos datos vulneran lo normado por el artículo 5 y concordantes de la

normativa citada.

Unos delincuentes han creado un nuevo esquema de estafa aprovechando la entrada en vigor de la nueva política de condiciones y privacidad de WhatsApp, según informa RIA Novosti.

Los estafadores están enviando a usuarios, en su mayoría jubilados, mensajes en los que afirman que a partir del 15 de mayo el servicio dejará de ser gratuito a menos de que realicen determinadas acciones. Para evitar que esto suceda, señalan que el usuario debe enviar el mismo SMS a diez contactos, con un costo de envío de 0,01 euros.

La Dirección Nacional de Protección de Datos Personales aplicó una multa de 80.000 pesos a la empresa Rappi Arg S.A.S. por haber cometido una infracción grave, al haber negado a un usuario el derecho de supresión previsto en la Ley 25.326 de Protección de Datos Personales.

Compartir

Aporte reciente al blog

Suscribirme al Blog:

Novedades

Buscar

Buscador